Controllo e revisione continua

Uno degli errori più comuni nella gestione della sicurezza informatica e delle informazioni è quello di considerare tale attività come statica e senza necessità di adeguamenti e correzioni nel corso del tempo.

Il pericolo connesso a un approccio di questo tipo – particolarmente comune specie nell’ambito di imprese e organizzazioni poco strutturate o di piccole dimensioni – è essenzialmente quello di ignorare i rapidissimi mutamenti nelle minacce e nelle tecniche di attacco, così depotenziando i presidi di sicurezza posti implementati ed esponendo dati e informazioni a rischi non correttamente gestiti.

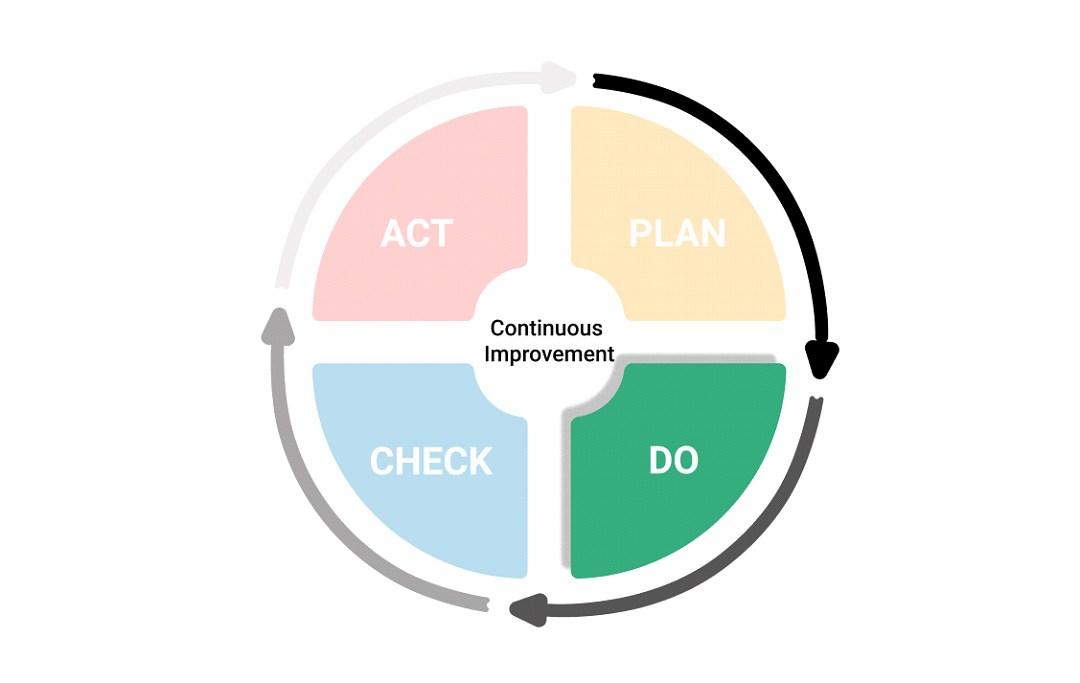

L’approccio alla sicurezza informatica e delle informazioni è, in realtà, un processo del tutto dinamico, che deve pertanto avere come stella polare l’obiettivo del miglioramento continuo del sistema, efficacemente sintetizzato nel concetto di ciclo PDCA o Plan-Do-Check-Act.

Il ciclo Plan-Do-Check-Act – applicabile non solo ai presidi e ai processi connessi alla sicurezza informativa, ma a qualsiasi processo aziendale – può essere così descritto:

(Plan), cioè individuare le attività, i processi e gli strumenti da utilizzare per raggiungere gli obiettivi prefissati (nel nostro caso, la sicurezza dei dati e delle informazioni trattate dall’organizzazione)

(Do), cioè porre in essere le attività pianificate

(Check), ossia controllare a intervalli periodici o in presenza di eventi rilevanti l’efficacia di pianificato e realizzato rispetto agli obiettivi definiti

(Act), andando a colmare le eventuali carenze riscontrate nella fase di verifica

Particolare rilevanza assumono, pertanto, le fasi di verifica e di intervento.

In particolare, le attività di verifica andrebbe definite già in fase di pianificazione, per determinarne tempistiche e modalità – ad esempio, prevedendo controlli periodici volti a verificare la costante aderenza delle misure di sicurezza adottate rispetto al livello di rischio definito. Le attività di verifica, in particolare, possono assumere forme e modalità molto diverse tra di loro, anche se normalmente in contesti più strutturati le verifiche avvengono attraverso sessioni di ispezioni e audit, sia interni che condotti da consulenti esterni (cd. audit di seconda parte) o da enti di certificazione (cd. audit di terza parte, effettuati ad esempio dall’ente di certificazione ISO 27001).

La fase di intervento, volta a “sanare” le carenze e le non conformità riscontrate. sarà così tanto più efficace quanto più frequenti e dettagliati sono i momenti di verifica.