Man-in-the-Middle

Man-in-the-Middle/Email Spoofing

Il termine inglese spoof significa letteralmente “parodia” o “satira”. In informatica, tale termine viene utilizzato per descrivere una vastissima categoria di attacchi, tutti caratterizzati dall’avere ad oggetto la falsificazione di informazioni.

La tecnica dell’email spoofing consiste nell’alterazione e/o contraffazione di un indirizzo email, al fine di ingannare il destinatario circa l’origine del messaggio.

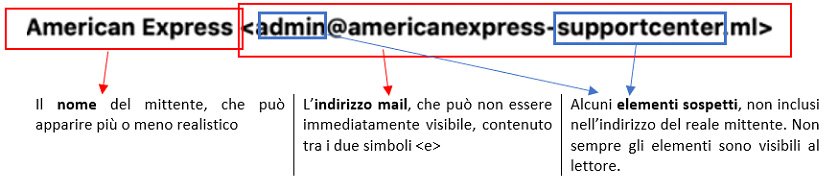

Un indirizzo email contraffatto appare solitamente come segue:

Lo scopo immediato dell’email spoofing è quello di ingannare il destinatario, così da indurlo a ritenere di conoscere il mittente o, quantomeno, di potersene fidare (un collega, un fornitore, un azienda). Conseguentemente, questa tecnica viene utilizzata soprattutto nell’ambito del phishing.

Solitamente, con un normale client di posta elettronica (es. Microsoft Outlook), non è possibile inserire l’indirizzo email del mittente, che viene generato automaticamente nel momento in cui si crea una nuova email o si risponde ad una mail ricevuta. Tuttavia, esistono programmi che permettono di modificare l’indirizzo del mittente, creandone uno ad hoc. In tal modo, il destinatario leggerà un indirizzo email che, tuttavia è solo una “facciata”. La mail, in realtà, proviene da un altro indirizzo, non immediatamente visibile.

Come riconoscere un tentativo di email spoofing?

Può essere sempre utile guardare con attenzione l’indirizzo mail del mittente per ritracciare quegli eventuali elementi estranei che possono far emergere sospetti circa la legittimità dell’indirizzo. Esistono molteplici sistemi che vengono abitualmente adoperati:

⦁ sistema SPF (Sender Policy Framework), che può essere impostato per individuare gli indirizzi IP autorizzati ad inviare email per conto di un dominio

⦁ sistema DMARK, utile a bloccare malware e attacchi phishing e può essere configurato per l’invio di report periodici

⦁ software antispam e anti-phishing.

Il c.d. man-in-the-middle (MITM) è una particolare tipologia di attacco informatico caratterizzata dal fatto che un soggetto malintenzionato si inserisce nel traffico internet tra due soggetti che rimangono ignari della presenza del terzo. Ciò dà la possibilità all’utente malintenzionato di intercettare, deviare e manipolare le comunicazioni, modificandone il contenuto e rappresentando ai due bersagli situazioni non veritiere.

Lo scopo di un simile attacco è facilmente intuibile: ottenere dati e informazioni dai bersagli, condividere malware e virus e, in generale, ingannare le vittime per i propri fini.

Un attacco MITM può, con buon grado di approssimazione, essere così rappresentato:

Le vittime sono convinte di comunicare tra loro. In realtà ciascuna di loro invia il proprio messaggio all’utente malintenzionato che lo modifica e lo inoltra all’altra vittima, fingendosi la prima. Per compiere tali azioni l’utente malintenzionato si inserisce in una comunicazione tramite software specifici, e utilizza tecniche di spoofing per ingannare i riceventi sulla propria identità.

Possiamo quindi distinguere diverse tipologie di attacco a seconda dell’ambiente bersaglio dell’utente malintenzionato:

- man in the wifi: quando l’utente malintenzionato compromette una rete wi-fi (tipicamente, una rete pubblica, come quella di treni, hotspot pubblici, etc.) e intercetta le comunicazioni che avvengono sfruttando questa rete

- man in the browser: attuato tramite l’installazione di un malware sul computer della vittima, permette all’utente malintenzionato di modificare l’attività online (tipicamente le transazioni) fatte dalla vittima, senza che quest’ultima se ne accorga

- man in the IOT: caratterizzato dalla raccolta di dati da parte dell’utente malintenzionato tramite l’inserimento nei protocolli degli oggetti connessi ad internet, spesso usati anche come porte di accesso a sistemi più complessi

- man in the cloud: si tratta di attacchi che colpiscono sistemi di condivisione online (Dropbox, OneDrive, Google Drive, ecc.) . Gli utenti malintenzionati si infiltrano nel cloud per carpire dati e documenti e per caricare malware